- صفحة الخروج على "tupperware.com" مصابة بكاشطات سرقة البطاقات.

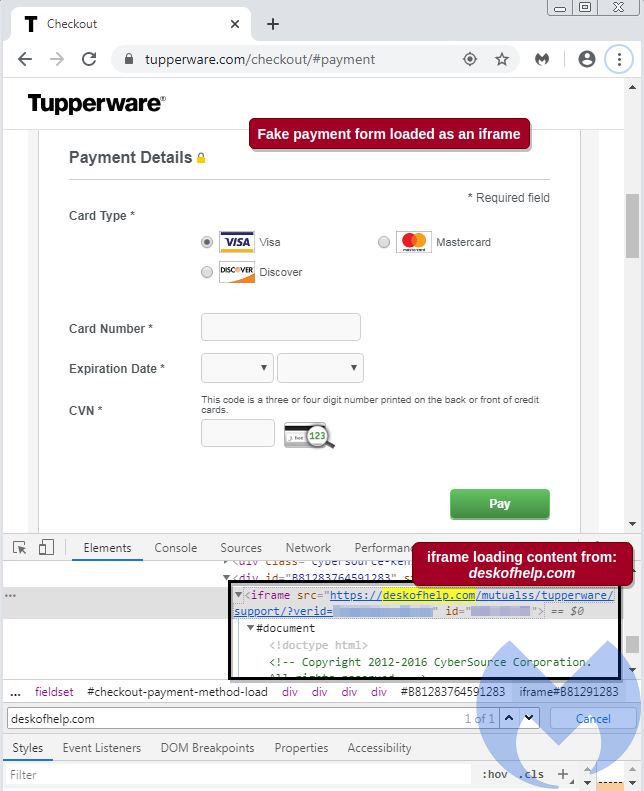

- تم حث الضحايا على إدخال تفاصيل الدفع الخاصة بهم في نموذج دفع مخادع تم تحميله بواسطة صورة ضارة.

- ظلت كاشطة Magecart تعمل على الموقع الشهير لمدة خمسة أيام على الأقل.

الباحثين العاملين في Malwarebytes لديهم العثور على كاشطات سرقة بيانات البطاقة في متجر "Tupperware" على الإنترنت ، وهو أحد أشهر مصنعي المنتجات المنزلية والمطابخ المعروفة والموثوقة. حدث الاكتشاف في 20 مارس 2020 ، وحاول الباحثون إخطار Tupperware بالمخاطر. بينما حاولوا الوصول إلى الشركة عبر رسائل البريد الإلكتروني والمكالمات الهاتفية ، Twitter، و Linkedin ، لم يجيبهم أي ممثل. وهذا يعني أن "tupperware.com" ، وهو موقع ويب يتلقى كميات هائلة من زيارات المستخدمين ، لا يزال يمثل خطرًا على زواره ، حيث استمرت الكاشطة في العمل على صفحة الدفع ، وجمع بيانات الدفع للعملاء وتفاصيل البطاقة.

بشكل أكثر تحديدًا ، تمكن الممثلون من زرع نص برمجي يقوم بتحميل حاوية iframe تعرض صفحة دفع مخادعة. هناك ، يدخل الضحايا اسمهم الأول والأخير ، وعنوان إرسال الفواتير ، ورقم الهاتف ، ورقم بطاقة الائتمان ، وتاريخ انتهاء الصلاحية ، ورمز أمان CVV ، ويتم إرسال كل شيء مباشرة إلى الجهات الفاعلة في Magecart. لاحظ الباحثون أن النطاق الذي يتلقى هذه البيانات تم إنشاؤه في 9 مارس 2020 ، وهو مسجل على عنوان بريد إلكتروني روسي ، ويوجد على الخادم حيث يتم أيضًا استضافة العديد من مواقع التصيد.

المصدر: مدونة Malwarebytes

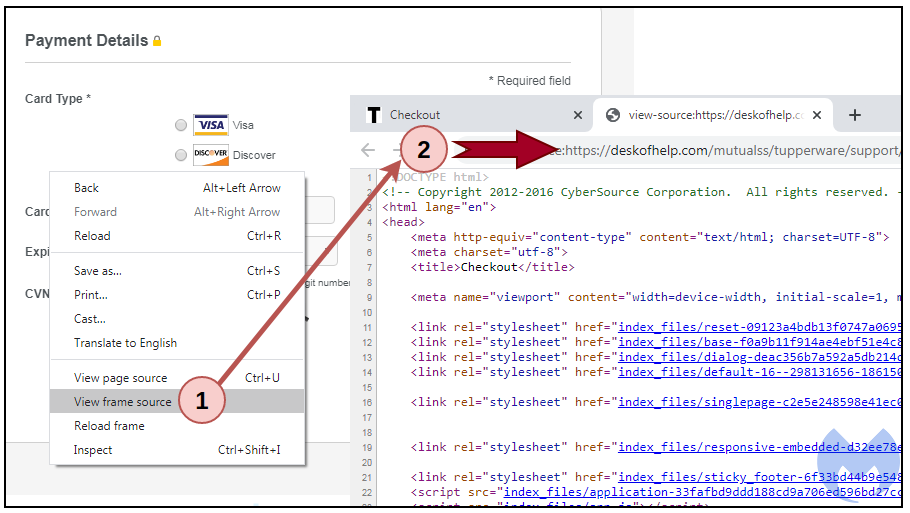

المصدر: مدونة Malwarebytesحتى إذا مر شخص ما بمشكلة فحص شفرة مصدر HTML لصفحة تسجيل الخروج من Tupperware ، فلن يتمكن من رؤية الكاشطة. ذلك لأنه يتم تحميل المقتطف الضار ديناميكيًا في نموذج كائن المستند. إحدى الهبات من كون النموذج مزيفًا هي حقيقة أنه لم يتم تنفيذ التوطين للغات مختلفة. يدعم موقع Tupperware على الويب لغات أخرى إلى جانب اللغة الإنجليزية ، لذا يجب ألا يقتصر نموذج الدفع على اللغة الإنجليزية فقط. في حين أن هذا قد يوفر للعملاء الذين يستخدمون لغات مختلفة ، فإن معظم حركة مرور Tupperware تأتي من الولايات المتحدة ، لذلك يمكن أن تعمل الكاشطة بشكل جيد مع الأغلبية.

المصدر: مدونة Malwarebytes

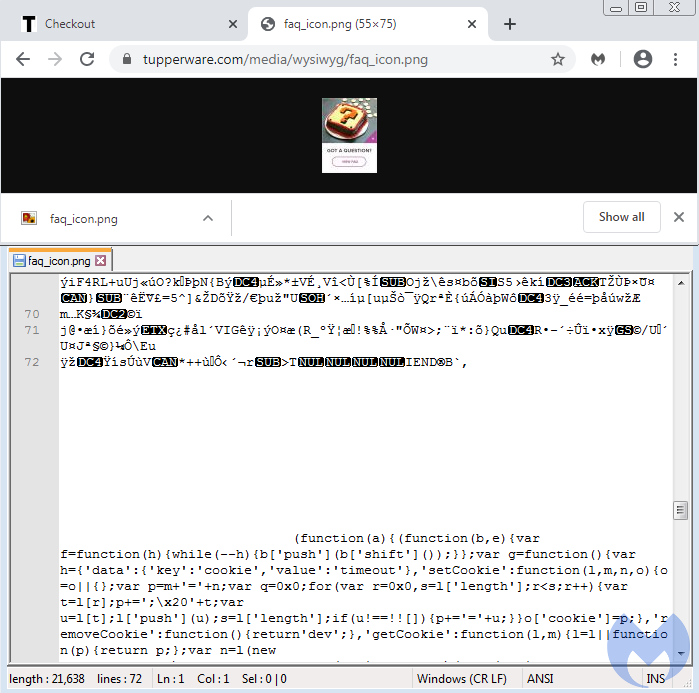

المصدر: مدونة Malwarebytesبمجرد أن يقوم الضحايا بإدخال بيانات الدفع الخاصة بهم في النموذج المخادع ، يحصلون على خطأ "مهلة الجلسة" المزيف وسيتم إعادة توجيههم إلى نموذج الدفع الشرعي. بعد ذلك ، سيدخلون بياناتهم مرة أخرى ، معتقدين أن النظام لم يكن نشطًا في المرة الأخيرة ، ويكملون طلبهم في النهاية. جانب آخر مثير للاهتمام يعكس صفة الممثلين هو أنهم قاموا أيضًا بزرع صورة PNG خفية تشبه رمز الأسئلة الشائعة ، والتي يتم تحميلها بصمت على "tupperware.com". في الشفرة المخفية ، يوجد مقتطف JavaScript مشفر ، والذي يعمل في النهاية كمحمل لإطار iframe الخارق.

المصدر: مدونة Malwarebytes

المصدر: مدونة Malwarebytesبعد كل ذلك ، ومع إضافة Malwarebytes و Sucuri إلى تدابير الحماية لموقع Tupperware ، تمت إزالة شفرة جافا سكريبت الخبيثة وملف PNG في 03/25 الساعة 1:45 مساءً بتوقيت المحيط الهادئ. لا يزال وقت الإصابة الأولية غير معروف ، لذلك إذا اشتريت شيئًا من هذا الموقع ، فتأكد من مراقبة نشاط حسابك والإبلاغ فورًا عن أي رسوم احتيالية لمصدر بطاقتك.