اكتشف الباحثون وسيلة محتملة لتوصيف وتتبع المستخدمين عبر الإنترنت باستخدام نهج جديد يجمع بين معرفات الجهاز ومعلوماتهم البيومترية.

تأتي التفاصيل من بحث منشور حديثًا بعنوان "لا مكان للاختباء: تسرب الهوية عبر الوسائط بين القياسات الحيوية والأجهزة" من قبل مجموعة من الأكاديميين من جامعة ليفربول وجامعة نيويورك والجامعة الصينية في هونغ كونغ وجامعة بافالو مشمس.

وقال كريس شياو شيوان لو ، الأستاذ المساعد في جامعة ليفربول ، لـ The Hacker News في مقابلة بالبريد الإلكتروني: "إن الدراسات السابقة بشأن سرقة الهوية تأخذ بعين الاعتبار هدف الهجوم لنوع واحد من الهوية ، إما لمعرفات الجهاز أو القياسات الحيوية". "الجزء المفقود ، مع ذلك ، هو استكشاف جدوى المساومة بين هذين النوعين من الهويات في وقت واحد وفهم ارتباطهما بعمق في بيئات إنترنت الأشياء متعددة الوسائط."

قدم الباحثون النتائج في مؤتمر الويب 2020 الذي عقد في تايبيه الأسبوع الماضي. يمكن الوصول إلى النموذج الأولي والرمز المرتبط به هنا.

هجوم تسريب البيانات المركبة

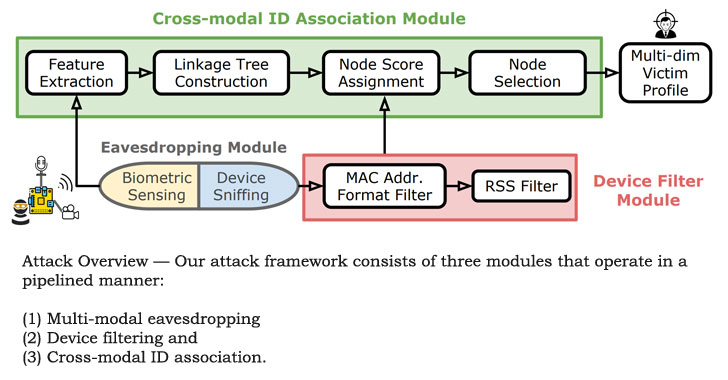

تعتمد آلية تسرب الهوية على فكرة التنصت الخفي للأفراد في الأماكن السيبرانية المادية على مدى فترات طويلة من الزمن.

باختصار ، الفكرة هي أن الفاعل السيئ يمكن أن يستغل تفرد المعلومات البيومترية للأفراد (الوجوه ، الأصوات ، إلخ) وعناوين Wi-Fi MAC لـ smartphones وأجهزة إنترنت الأشياء لتحديد الأشخاص تلقائيًا من خلال رسم علاقة مكانية وزمنية بين مجموعتي الملاحظات.

وقال شياو شيوان لو "يمكن أن يكون المهاجم إما من الداخل مثل زملاء العمل الذين يتشاركون نفس المكتب مع الضحايا أو الغرباء الذين يستخدمون أجهزة الكمبيوتر المحمولة الخاصة بهم للتنصت على ضحايا عشوائيين في مقهى". "لذا فإن إطلاق مثل هذا الهجوم ليس أمرًا صعبًا ، مع الأخذ في الاعتبار أن أجهزة إنترنت الأشياء متعددة الوسائط صغيرة جدًا ويمكن إخفاؤها جيدًا ، مثل كاميرا تجسس مزودة بوظيفة استنشاق Wi-Fi. الكل في الكل ، هناك القليل من جهود الإعداد على جانب مهاجم ".

لتجميع الهجوم ، قام الباحثون بتجميع نموذج أولي للتنصت مبني على Raspberry Pi يتكون من مسجل صوت وكاميرا 8 ميجابكسل وشم Wi-Fi يمكنه التقاط معرفات الجهاز.

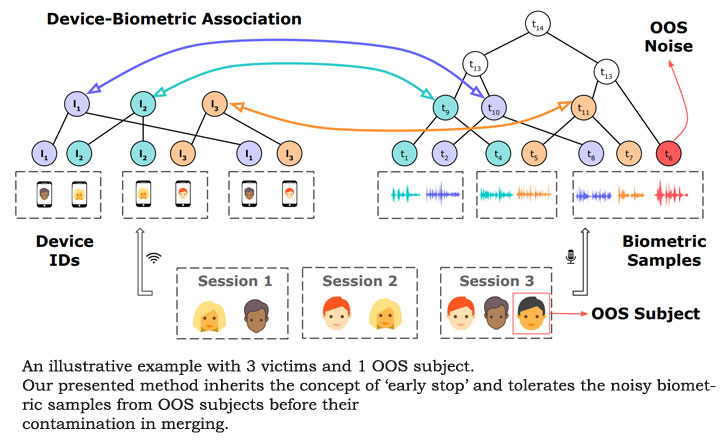

لم يتم التحقق من البيانات التي تم جمعها بهذه الطريقة فقط عن وجود تشابه في حضور الجلسة بين القياسات الحيوية المادية للمرء وجهازه الشخصي ، ولكنها أيضًا فريدة من نوعها بما يكفي لعزل فرد معين بين العديد من الأشخاص الموجودين في نفس المكان.

ومع ذلك ، يمكن أن تنخفض دقة الهجوم في حالة إخفاء الضحية في حشد من الأشخاص ومشاركة نمط حضور الجلسة نفسه أو المشابه للغاية مع موضوع آخر في – وهو أمر يصعب حدوثه وغير عملي ، وفقًا للباحثين.

تقنيات التخفيف الممكنة

ولكن مع وجود مليارات من أجهزة إنترنت الأشياء المتصلة بالإنترنت ، يقول الباحثون إن التأثير المركب لتسرب البيانات هذا يمثل تهديدًا حقيقيًا ، حيث يمكن للخصم أن يجعل من أكثر من 70٪ من معرّفات الجهاز غير معروفة.

يمكن أن يساعد تشويش الاتصالات اللاسلكية والمسح الضوئي للميكروفونات أو الكاميرات المخفية على التخفيف من الهجوم عبر الوسائط ، على الرغم من أنها تحذر من عدم وجود إجراء مضاد جيد حتى الآن.

قال Xiaoxuan Lu "تجنب توصيل Wi-Fi بالشبكات اللاسلكية العامة لأنها تترك عنوانك الأساسي لشبكة Wi-Fi MAC".

"لا تسمح لأجهزة إنترنت الأشياء متعددة الوسائط (مثل جرس الباب الذكي أو المساعدين الصوتيين) بمراقبتك على مدار الساعة طوال أيام الأسبوع ، لأنهم يعيدون إرسال البيانات إلى جهات خارجية بدون شفافية ، ويمكن اختراقها بسهولة ويمكن أن تتسبب في اختراق معرف بأبعاد متعددة. "