نشر باحث الأمن السيبراني في ESET اليوم تحليلاً لقطعة جديدة من البرمجيات الخبيثة ، عينة تم اكتشافها على محرك مسح البرامج الضارة Virustotal ويعتقد أن المخترق وراءها مهتم على الأرجح ببعض أجهزة الكمبيوتر ذات القيمة العالية المحمية خلف شبكات توصيل الهواء.

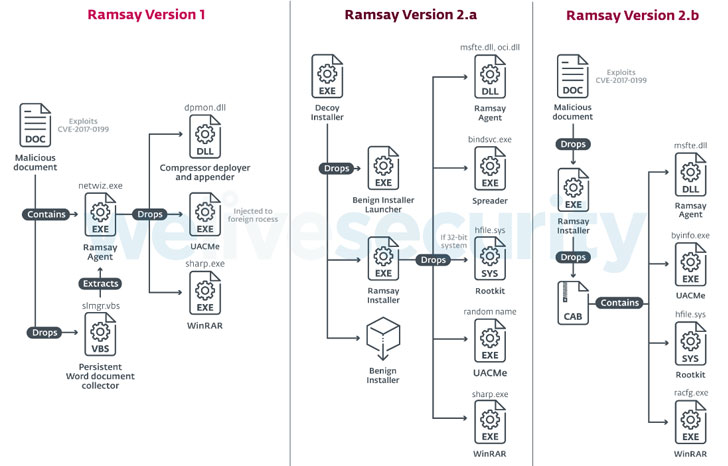

مدبلجة 'رامزي، "لا تزال البرامج الضارة قيد التطوير مع وجود متغيرين آخرين (الإصدار 2. أ و الإصدار 2. ب) تم رصدهما في البرية ولا يبدو أنهما إطار هجوم معقد بناءً على التفاصيل التي شاركها الباحث.

ومع ذلك ، قبل قراءة أي شيء آخر ، من المهم ملاحظة أن البرامج الضارة نفسها لا تستفيد من أي تقنية استثنائية أو متقدمة يمكن أن تسمح للمهاجمين بالقفز على الشبكات ذات الخطوط الهوائية للتسلل إلى البيانات أو إخراجها من أجهزة الكمبيوتر المستهدفة.

وفقًا لباحث ESET Ignacio Sanmillan ، يتسلل Ramsay إلى أجهزة الكمبيوتر المستهدفة من خلال المستندات الضارة ، ومن المحتمل أن يتم إرسالها عبر بريد إلكتروني تصيد رمح أو يتم إسقاطه باستخدام محرك أقراص USB ، ثم يستغل ثغرة تنفيذ التعليمات البرمجية القديمة في Microsoft Office للسيطرة على النظام.

وقال الباحث "تم العثور على العديد من هذه المستندات الخبيثة التي تم تحميلها على محركات رمل عامة ، مصنفة على أنها أدوات اختبار مثل access_test.docx أو Test.docx تشير إلى جهد مستمر لتجربة ناقل الهجوم المحدد هذا".

تتكون برامج رامزي الضارة بشكل أساسي من وظيفتين رئيسيتين:

- جمع كل مستندات Word الموجودة ، وملفات PDF ، وأرشيفات ZIP داخل نظام ملفات الهدف وتخزينها في مكان محدد مسبقًا على نفس النظام أو مباشرة إلى شبكة أو محركات أقراص قابلة للإزالة.

- نشر نفسها على أجهزة الكمبيوتر الأخرى المستخدمة في نفس المنشأة المعزولة عن طريق إصابة جميع الملفات القابلة للتنفيذ المتوفرة على مشاركات الشبكة ومحركات الأقراص القابلة للإزالة.

وفقًا للباحث ، فإن عينات رامزي التي وجدوها لا تحتوي على بروتوكول اتصال C&C قائم على الشبكة ، ولا توجد أي محاولة للاتصال بمضيف بعيد لأغراض الاتصال.

الآن يطرح السؤال كيف يفترض أن يقوم المهاجمون بتسريب البيانات من نظام مخترق.

بصراحة ، لا توجد إجابة واضحة على هذا الأمر في الوقت الحالي ، لكن الباحث يتكهن بأن البرامج الضارة قد تكون "مصممة للشبكات ذات الهواء" مع سيناريوهات مماثلة – مع الأخذ في الاعتبار أن الخيار الوحيد المتبقي هو الوصول المادي إلى الجهاز وسرقة البيانات التي تم جمعها مع USB مسلح.

وقال باحث ESET: "من المهم ملاحظة وجود علاقة بين محركات الأقراص المستهدفة التي يقوم رامزي بمسحها للانتشار والتحكم في استرداد المستندات".

"هذا يقيِّم العلاقة بين إمكانيات الانتشار والتحكم في Ramsay التي توضح كيف يستغل مشغلو Ramsay إطار العمل الجانبي للحركة ، مما يشير إلى احتمال أن هذا الإطار قد تم تصميمه للعمل داخل الشبكات ذات الخطوط الهوائية".

'إن الرؤية الحالية للأهداف منخفضة ؛ بناءً على القياس عن بُعد لـ ESET ، تم اكتشاف عدد قليل من الضحايا حتى الآن. نحن نعتقد أن ندرة الضحايا تعزز الفرضية القائلة بأن هذا الإطار يخضع لعملية تطوير مستمرة ، على الرغم من أن ضعف رؤية الضحايا يمكن أن يكون أيضًا بسبب طبيعة النظم المستهدفة في الشبكات ذات الخطوط الهوائية ''.

ومع ذلك ، فإن عدم وجود أدلة فنية وإحصائية لا يدعم هذه النظرية حتى الآن ولا يزال تخمينًا واسعًا.

علاوة على ذلك ، نظرًا لأن البرامج الضارة لا تزال قيد التطوير ، فمن السابق لأوانه تحديد ما إذا كان قد تم تصميم البرامج الضارة فقط لاستهداف الشبكات ذات الخطوط الهوائية.

من المحتمل أن يكون للإصدارات المستقبلية من البرامج الضارة تأثير ضمني للاتصال بخادم يتم التحكم فيه عن طريق المهاجم لتلقي الأوامر واستخراج البيانات.

لقد تواصلنا مع باحث ESET لمزيد من الوضوح بشأن ادعاء "الفجوة الجوية" وسنقوم بتحديث هذه القصة بمجرد أن يستجيب.

حدث: يشرح الباحث سيناريوهات "الفجوة الهوائية"

قدم الباحث Ignacio Sanmillan ، الذي اكتشف وحلّل Ramsay Malware ، التفسير التالي لقرائنا.

"لدينا نسخة فقط من وكيل رامزي ، الذي لا يحتوي إلا على رمز لتجميع وضغط البيانات المسروقة بطريقة لامركزية وسرية للغاية على نظام الملفات المحلي للمضيف المصاب. بناءً على ذلك ، نفترض أن مكونًا آخر مسؤول عن مسح نظام الملفات ، وتحديد الملفات المضغوطة ، وأداء التصفية الفعلية. "

وحول سؤاله عما إذا كان المهاجم بحاجة إلى الاعتماد على الوصول المادي لاستخراج البيانات ، قال سانميلان:

"هناك العديد من الطرق التي يمكن للمهاجم من خلالها القيام بذلك. لم نر هذه العملية تتم ؛ ومع ذلك ، لدينا بعض الفرضيات حول كيفية قيام المهاجم بذلك. هذه هي أفضل تخميناتنا وتكهنات محضة في هذه المرحلة ، لذلك يرجى معالجة هذين السيناريوهين الافتراضيين على هذا النحو ".

"السيناريو 1 – تخيل النظام أ ، متصل بالإنترنت وخاضعًا للسيطرة الكاملة على مشغلي رامزي ، والنظام ب ، جهاز كمبيوتر مزود بثقوب مصابة بواسطة وكيل رامزي. ثم تخيل مستخدمًا شرعيًا لتلك الأنظمة ينقل أحيانًا الملفات بين كلا النظامين باستخدام محرك أقراص قابل للإزالة. "

"عند إدخال محرك الأقراص في النظام A ، يمكن للمهاجم أن يقرر وضع ملف تحكم خاص على محرك الأقراص القابل للإزالة والذي ، عند توصيله بالنظام B ، قد يتسبب في قيام وكيل Ramsay بتنفيذ منفذ Ramsay exfiltrator الذي سيتم بناؤه لاسترداد المرحلة المرحلية سرقة البيانات ونسخها إلى محرك الأقراص القابل للإزالة لاسترجاعها لاحقًا بمجرد توصيل محرك الأقراص القابل للإزالة بالنظام A. هذا السيناريو هو شكل مختلف لكيفية تشغيل Sednit / APT28 لـ USBStealer. "

"قام USBStealer بنسخ البيانات المسروقة بشكل منهجي على محرك الأقراص القابل للإزالة المستخدم بين النظام A والنظام B ، بينما يقوم Ramsay بتجهيز البيانات المسروقة محليًا من أجل عملية تصفية صريحة في المستقبل."

"السيناريو 2 – تخيل عامل رامزي يعمل لأيام أو أسابيع في شبكة ذات فجوات هوائية ، وينظم على نظام الملفات المحلي جميع البيانات التي يمكنه العثور عليها على محركات أقراص الشبكة وجميع محركات الأقراص القابلة للإزالة التي تم توصيلها بالنظام. "

"ثم في مرحلة ما ، يقرر المهاجم أن الوقت قد حان للتسلل. وسيحتاج إلى الوصول الفعلي إلى النظام المصاب وإما الحصول على تنفيذ التعليمات البرمجية لتشغيل Ramsay exfiltrator ، أو في حالة عدم وجود تشفير كامل للقرص ، تمهيد النظام من محرك أقراص قابل للإزالة ، قم بتثبيت نظام الملفات ، وقم بتحليله لاسترداد البيانات المسروقة بشكل جيد والمغادرة. "

"هذا السيناريو أكثر تفصيلاً ويتطلب الحضور المادي لعامل / شريك ، ولكن يمكن أن يكون معقولاً لأنه سيسمح بعملية سريعة للغاية في الموقع."

للإجابة عما إذا كان مؤلف البرمجيات الخبيثة يمكنه دمج وحدة الاتصالات عن بعد C & C في الإصدارات المستقبلية ، قال الباحث:

"لدى Ramsay سلسلة من الوظائف الشائعة التي يتم تنفيذها عبر إصداراتها ، وهو البروتوكول المستند إلى ملف التحكم وكيفية استرداد العناصر المتضمنة في هذا البروتوكول من الوسائط القابلة للإزالة ومشاركة الشبكة."

"يشير هذا إلى أن تقييم هذه التقنيات قد تم أخذه في الاعتبار أثناء تصميم هذا البرنامج الضار ، وكل ذلك يشير إلى تنفيذ إمكانات التشغيل دون الحاجة إلى أي اتصال بالشبكة."

"يبدو أنه إذا استفاد المهاجمون من التقنيات التي تعتمد على أدوات الشبكة ، فلن ترتبط بفلسفة هذا البرنامج الضار. نعتقد بالفعل أن رامزي يمكن أن يكون قيد التطوير ، ولكننا نميل بشدة إلى الاعتقاد بأنهم لن يقدموا على شبكة عنصر التصفية. "