قال باحثو الأمن السيبراني من ESET يوم الخميس أنهم أزالوا جزءًا من برنامج الروبوتات الضارة الذي يحتوي على ما لا يقل عن 35000 اختراق Windows الأنظمة التي استخدمها المهاجمون سرًا لتعدين عملة Monero المشفرة.

نشطت شبكة الروبوتات ، المسماة "فيكتوري جيت" ، منذ مايو 2019 ، حيث تم الإبلاغ عن الإصابات بشكل رئيسي في أمريكا اللاتينية ، ولا سيما بيرو التي تمثل 90 ٪ من الأجهزة المخترقة.

وقال ESET "النشاط الرئيسي للبوتنت هو تعدين عملة Monero المشفرة". يشمل الضحايا منظمات في القطاعين العام والخاص ، بما في ذلك المؤسسات المالية.

قالت ESET أنها عملت مع مزود DNS الديناميكي No-IP للقضاء على خوادم الأوامر والتحكم (C2) الخبيثة وأنها أقامت نطاقات مزيفة (تعرف أيضًا بالثغرات) لمراقبة نشاط الروبوتات.

تظهر بيانات المجرى أن ما بين 2000 و 3500 جهاز كمبيوتر مصاب متصل بخوادم C2 بشكل يومي خلال فبراير ومارس من هذا العام.

وفقًا للباحثين في ESET ، يتم نشر VictoryGate عبر الأجهزة القابلة للإزالة مثل محركات أقراص USB ، والتي ، عند توصيلها بالجهاز الضحية ، تقوم بتثبيت حمولة ضارة في النظام.

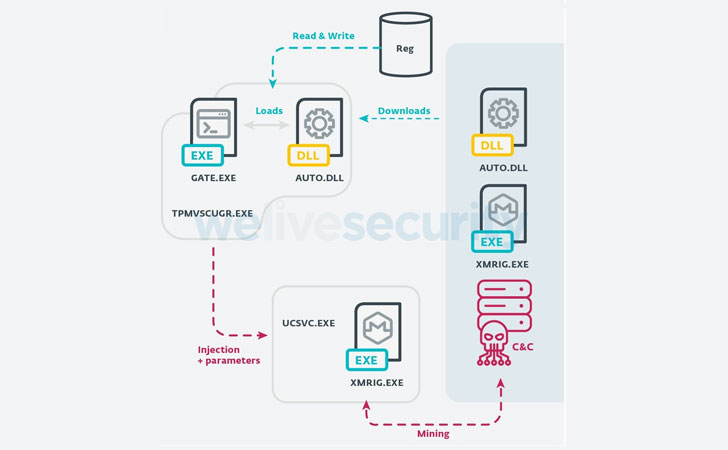

بالإضافة إلى ذلك ، تتواصل الوحدة النمطية أيضًا مع خادم C2 لتلقي حمولة ثانوية تضخ رمزًا تعسفيًا إلى شرعي Windows العمليات ، مثل إدخال برنامج XMRig للتعدين في عملية ucsvc.exe (أو أداة خدمة ملف التمهيد) ، وبالتالي تسهيل عملية التعدين Monero.

وقال الباحثون "من البيانات التي تم جمعها خلال أنشطة الغسل لدينا ، يمكننا تحديد أنه يوجد في المتوسط 2000 جهاز تعدين طوال اليوم". "إذا قدرنا متوسط معدل تجزئة 150H / s ، فيمكننا القول أن مؤلفي هذه الحملة قد جمعوا 80 Monero على الأقل (حوالي 6000 دولار أمريكي) من هذه الروبوتات وحدها."

مع استخدام محركات أقراص USB كمتجه انتشار ، حذرت ESET من الإصابات الجديدة التي يمكن أن تحدث في المستقبل. ولكن مع غمر جزء كبير من البنية التحتية C2 ، لن تتسلم البوتات حمولات ثانوية. ومع ذلك ، فإن تلك التي تم اختراقها قبل إزالة خوادم C2 ستستمر في تعدين Monero.

وخلص فريق البحث إلى أن "إحدى السمات المثيرة للاهتمام بشأن موقع VictoryGate هي أنه يظهر جهدًا أكبر لتجنب الكشف عن الحملات السابقة المماثلة في المنطقة".

"وبالنظر إلى حقيقة أن botmaster يمكنه تحديث وظائف الحمولات التي يتم تنزيلها وتنفيذها على الأجهزة المصابة من تعدين التشفير إلى أي أنشطة ضارة أخرى في أي وقت معين ، فإن هذا يشكل خطرًا كبيرًا."