احترس Apple المستخدمين!

يمكن اختراق جهاز iPhone الخاص بك فقط من خلال زيارة موقع إلكتروني بريء ، يؤكد تقريرًا مروّعًا أصدره باحثون من Google في وقت سابق اليوم.

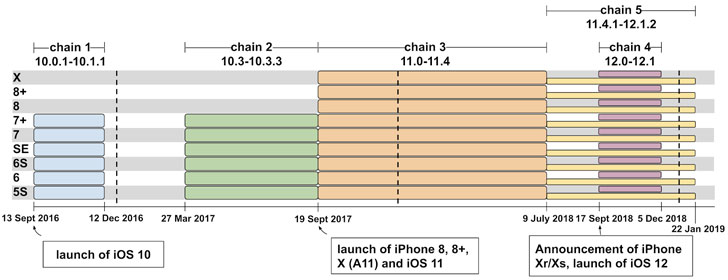

تعود القصة إلى حملة قرصنة واسعة النطاق لجهاز iPhone اكتشفها باحثون في الأمن السيبراني من Google Project Project Zero في وقت سابق من هذا العام ، وشمل ما لا يقل عن خمس سلاسل فريدة من نوعها تستغل iPhone قادرة على كسر جهاز iPhone عن بُعد وزرع برامج تجسس عليه.

تم العثور على سلاسل استغلال iOS التي تستغل ما مجموعه 14 نقطة ضعف منفصلة في Appleنظام تشغيل الأجهزة المحمولة لنظام التشغيل iOS – منها 7 عيوب موجودة في متصفح الويب Safari ، و 5 في iOS kernel ، واثنان من مشكلات هروب صندوق الحماية – استهداف الأجهزة مع كل إصدار تقريبًا في هذا الإطار الزمني من iOS 10 إلى أحدث إصدار من iOS 12.

وفقًا لمدونة الغوص العميق التي نشرها الباحث في مشروع Zero ، إيان بير ، فإن اثنين فقط من الثغرات الأمنية الـ 14 كانت صفرية ، و CVE-2019-7287 و CVE-2019-7286 ، ولم تكن متفرغة وقت الاكتشاف – وبشكل مدهش ، بقيت الحملة غير مكتشفة لمدة عامين على الأقل.

على الرغم من أن التفاصيل الفنية وقصة المعلومات الأساسية حول ثغرات الضعف في ذلك الوقت لم تكن متوفرة في ذلك الوقت ، حذرت The Hacker News من العيوب في فبراير بعد Apple أصدرت دائرة الرقابة الداخلية الإصدار 12.1.4 لمعالجتها.

"لقد أبلغنا عن هذه المشكلات Apple مع مهلة 7 أيام في 1 فبراير 2019 ، مما أسفر عن إصدار iOS 12.1.4 خارج النطاق في 7 فبراير 2019. كما تبادلنا التفاصيل الكاملة مع Apple، التي تم الكشف عنها علنا في 7 فبراير 2019 ، "البيرة يقول.

الآن ، كما أوضح باحث Google ، تم تنفيذ الهجوم من خلال مجموعة صغيرة من مواقع الويب المخترقة مع الآلاف من الزوار كل أسبوع ، حيث يستهدف كل مستخدم iOS الهبوط على تلك المواقع دون تمييز.

يقول بير: "إن مجرد زيارة الموقع الذي تم اختراقه كان كافياً لخادم الاستغلال لمهاجمة جهازك ، وإذا كان ناجحًا ، فقم بتثبيت غرس مراقبة".

بمجرد قيام مستخدم iPhone بزيارة أحد مواقع الويب التي تم الاستيلاء عليها من خلال متصفح الويب Safari الضعيف ، فقد أثار عمليات استغلال WebKit لكل سلسلة استغلال في محاولة للحصول على موطئ قدم أولي على جهاز iOS الخاص بالمستخدم وتنظيم عملية استغلال الامتيازات لزيادة الوصول إلى الجذر الجهاز ، وهو أعلى مستوى من الوصول.

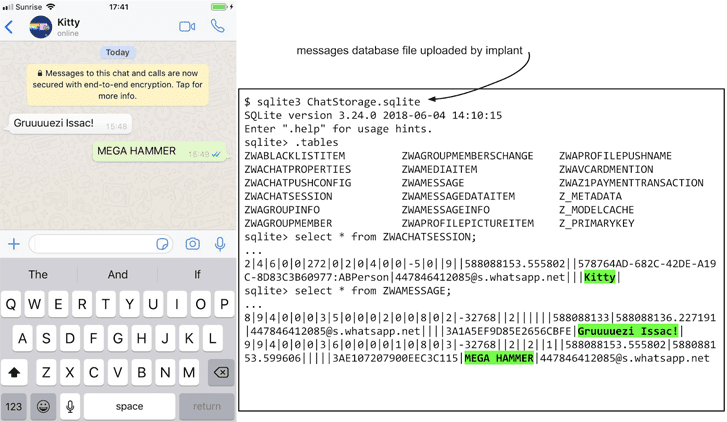

تم استخدام مآثر iPhone لنشر عملية زرع مُصممة أساسًا لسرقة ملفات مثل iMessages والصور وبيانات موقع GPS المباشر للمستخدمين ، وتحميلها على خادم خارجي كل 60 ثانية.

"لا يوجد مؤشر مرئي على الجهاز أن عملية الزرع قيد التشغيل. لا توجد وسيلة للمستخدم على iOS لعرض قائمة العمليات ، لذلك لا يقوم ثنائي الزرع بمحاولة لإخفاء تنفيذه من النظام" ، يشرح بيرز.

سرقت برامج التجسس أيضًا ملفات قاعدة البيانات من جهاز الضحية الذي تستخدمه تطبيقات التشفير الشائعة من طرف إلى طرف مثل Whatsapp و Telegram و iMessage لتخزين البيانات ، بما في ذلك الدردشات الخاصة في النص العادي.

بالإضافة إلى ذلك ، كان للزرع أيضًا إمكانية الوصول إلى بيانات سلسلة مفاتيح جهاز المستخدم التي تحتوي على بيانات اعتماد وعلامات المصادقة والشهادات المستخدمة على الجهاز ومنه.

"تحتوي سلسلة المفاتيح أيضًا على الرموز الطويلة الأمد التي تستخدمها خدمات مثل iOS Single-Sign-On من Google لتمكين تطبيقات Google من الوصول إلى حساب المستخدم. سيتم تحميلها على المهاجمين ويمكن بعد ذلك استخدامها للحفاظ على الوصول إلى المستخدم يقول بيرز: "إن حساب Google ، حتى بعد توقف عملية الزرع".

في حين أن عملية الزرع ستتم محوها تلقائيًا من جهاز iPhone مصاب عند إعادة التشغيل وبالتالي لا تترك أي أثر بحد ذاته ، فإن زيارة الموقع الذي تم اختراقه مرة أخرى ستعيد تثبيت عملية الزرع.

بدلاً من ذلك ، كما يوضح Beer ، قد يكون المهاجمون "قادرين على الحفاظ على إمكانية الوصول المستمر إلى العديد من الحسابات والخدمات باستخدام الرموز المميزة للمصادقة المسروقة من سلسلة المفاتيح ، حتى بعد فقد الوصول إلى الجهاز."

الوجبات الجاهزة: منذ Apple بالفعل تصحيح غالبية نقاط الضعف المستغلة من قبل يستغل iPhone كشفت ، يوصى المستخدمين دائما للحفاظ على أجهزتهم محدثة لتجنب الوقوع ضحية لسلاسل الهجوم هذه.