في الآونة الأخيرة ، تمكن الباحث الأمني من إسرائيل ، ألكسندر كورزنيكوف من الوصول إلى أي حساب مستخدم محلي على Windows آلة. حسنًا ، ليس لدى الباحثين أي فكرة عن كيفية تمكنه من الوصول إلى أي حساب مستخدم محلي على Windows الجهاز دون معرفة بيانات اعتماد تسجيل الدخول.

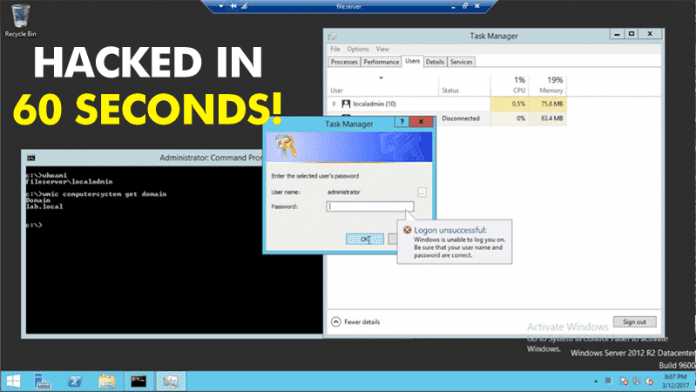

شقوق الهاكر Windows حساب في أقل من 1 دقيقة!

حسنًا ، لا أحد بأمان في العالم الرقمي! في الآونة الأخيرة ، تمكن الباحث الأمني من إسرائيل ، ألكسندر كورزنيكوف من الوصول إلى أي حساب مستخدم محلي على Windows آلة.

حسنًا ، ليس لدى الباحثين أي فكرة عن كيفية تمكنه من الوصول إلى أي حساب مستخدم محلي على Windows الجهاز دون معرفة بيانات اعتماد تسجيل الدخول. ومع ذلك ، فقد أكد الباحث الآخر كيفين بومونت أن الهجوم يعمل على الجميع Windows الإصدار.

يجب أن يقوم المستخدم بتسجيل الدخول إلى الكمبيوتر لجعل هذا الهجوم يعمل. لذلك ، هذا يعني ببساطة أن الهجوم يحتاج إلى وصول مادي إلى الجهاز المستهدف. ومع ذلك ، يمكن للهجوم أيضًا أن يعمل عبر جلسة سطح مكتب بعيد على جهاز تم اختراقه.

حسنًا ، يحتاج المهاجم فقط إلى أقل من دقيقة واحدة من الوقت لاختطاف أي جلسة مستخدم نشطة أخرى بدون معرف تسجيل الدخول أو كلمة المرور المعروفة. يمكن للقراصنة استخدام ملفات مدمجة Windows أوامر موجه الأوامر لمعالجة الامتيازات المرتفعة على النظام.

باستخدام مهاجم أوامر NT AUTHORITY / SYSTEM ، يمكنه اختطاف أي جلسة مستخدم تم تسجيل دخولها حاليًا ، دون أي معرفة ببيانات اعتماده. حسنًا ، لم يكن الباحث أول من نفذ هذا النوع من الاختراق. تم تنفيذ الاختراق المماثل بواسطة Benjamin Delpy في عام 2011.

ادعى الباحث أنه ليس متأكدًا من كيفية قيامه بهذا الهجوم ، فقد يكون هذا بسبب أي ثغرة في يوم الصفر أو يمكن أن يكون خطأ لم يتم اكتشافه. قال بنيامين ديلبي لكورزنيكوف “هذا طبيعي Windows API ، هذا هو تدفق التصميم ، ويستخدمونه “.

“كما ذكرنا سابقًا ، إذا كنت مسؤولاً ، يمكنك فعل كل شيء. ولكن هنا هو بيت القصيد. لماذا وكيف تصبح المسؤول؟ إذا أصبح بعض المستخدمين غير المتميزين مشرفًا باستخدام بعض تصعيد الامتياز المحلي – فهذه هي المشكلة وليست تدفق التصميم الذي نتحدث عنه “

“يمكنك فعل كل شيء ، حتى تصحيح الخدمات الطرفية بالطريقة التي تقبل بها الرمز المميز الخاص بك وتسمح بوضع التظليل ، دون علم المستخدم.”

فيما يلي مقاطع الفيديو التي قدمها ألكسندر كورزنيكوف:

Windows 7 عبر سطر الأوامر:

https://www.youtube.com/watch؟v=VytjV2kPwSg

Windows 7 عبر مدير المهام:

https://www.youtube.com/watch؟v=oPk5off3yUg

Windows 2012 R2 عبر إنشاء الخدمة:

https://www.youtube.com/watch؟v=OgsoIoWmhWw

لمعرفة المزيد من التفاصيل حول الاختراق ، يمكنك قراءة منشور مدونة Alexander Korznikov. حسنا، ماذا تعتقد بشأن هذا؟ شارك بآرائك في مربع التعليق أدناه.