- تلقى جنود وضباط جيش الدفاع الإسرائيلي رسائل مزيفة استدرجتهم إلى تنزيل برنامج Mygram IM.

- هذا البرنامج هو في الأساس برنامج تجسس قوي يمكنه الوصول إلى جميع بيانات المستخدم على جهاز محمول.

- وتم التأكد من أن الممثلين وراء ذلك هم "APT-C-23" ، الذين يعتقد أنهم من قراصنة حماس.

باحثون من "مركز معلومات التهديد التهديد"التقطت نشاط APT-C-23 على راداراتها ، وهي الآن تبلغ عن نتائجها بالتفصيل. تستهدف مجموعة القرصنة ، المعروفة أيضًا باسم "العقرب ثنائي الذيل" ، جيش الدفاع الإسرائيلي منذ فبراير 2020 ، باستخدام تطبيق رسائل فورية يسمى "Mygram" كطعم. كان التطبيق الخاص في الواقع عبارة عن برامج تجسس مصممة لسرقة معلومات خاصة من الجنود ، ونأمل أيضًا أن يكون أي ضباط في الجيش الإسرائيلي. لم تكن هجمات APT-C-23 مقتصرة على أهداف جيش الدفاع فقط ، على الرغم من تأكيد الباحثين الصينيين للتهديدات على المزيد من المحاولات التي تستهدف كيانات أخرى في الشرق الأوسط.

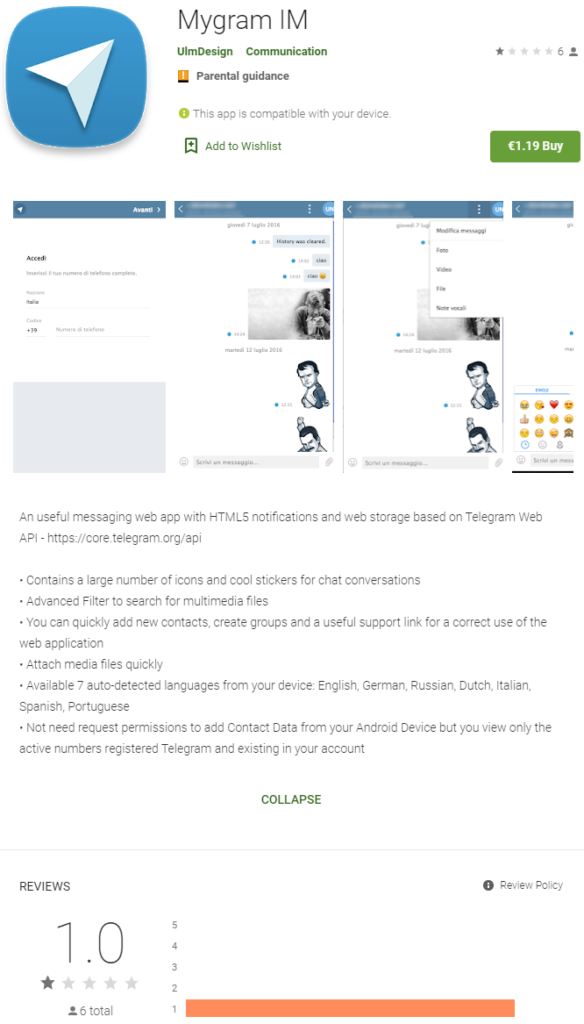

تم تصميم موقع الويب الذي يوزع "Mygram IM" بشكل جيد ، ويحتوي على أوصاف تفصيلية لميزات تطبيق الدردشة ، وبالتالي فهو مقنع جدًا. إذا قام شخص ما بالنقر فوق الروابط المختلفة المتوفرة على موقع الويب ، فسوف يدرك بسرعة أن أيا منها لا يعمل. علاوة على ذلك ، إذا كان أي شخص يزعج نفسه للتحقق من المحتوى من أجل الانتحال ، فسوف يدرك على الفور أن كل شيء مسروق من مواقع أخرى. وبالتالي ، فإن الموقع ملفق ، ولكن ليس من الواضح. Mygram IM موجود أيضًا على Google Play ، حيث يعد بالوصول إلى واجهة برمجة تطبيقات Telegram وإشعارات HTML 5 وسياسة طلب إذن شفافة.

البرامج الضارة قادرة أيضًا على تلقي أوامر ووظائف Firebase Cloud Messaging المشفرة باستخدام Base64. كما يشير الباحثون ، فإن الممثلين يستخدمون العديد من إصدارات برامج التجسس المختلفة في حملاتهم ، ويتحولون من طريقة إلى أخرى. ومع ذلك ، يتميز كل شيء بنفس بنية الشفرة أو على الأقل مشابهة لها.