حذار! يمكن بسهولة خداع المليارات من مستخدمي Android في تغيير إعدادات الشبكة المهمة الخاصة بأجهزتهم من خلال هجوم تصيّد يستند إلى الرسائل النصية القصيرة.

عندما تقوم بإدخال بطاقة SIM جديدة في هاتفك وتتصل بشبكتك الخلوية لأول مرة ، تقوم خدمة شبكة الجوال الخاصة بك تلقائيًا بتكوين أو إرسال رسالة تحتوي على إعدادات خاصة بالشبكة مطلوبة للاتصال بخدمات البيانات.

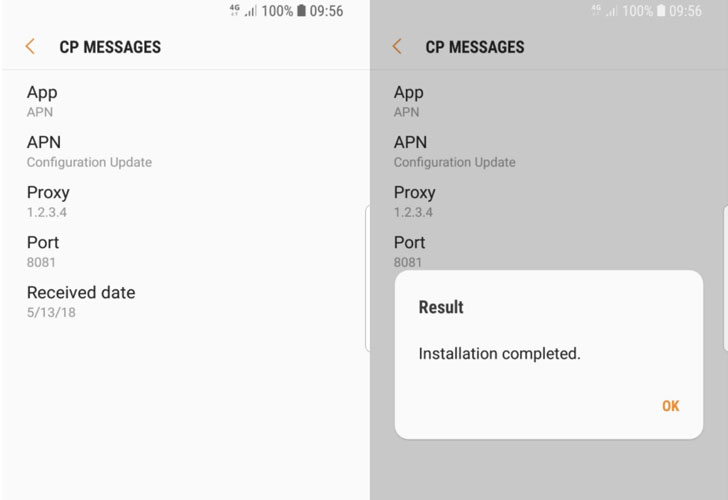

أثناء تثبيته يدويًا على جهازك ، هل لاحظت يومًا ما هي التكوينات التي تتضمنها هذه الرسائل ، والمعروفة تقنيًا برسائل OMA CP؟

حسنًا ، صدقوني ، معظم المستخدمين لا يهتمون أبدًا بذلك إذا كانت خدمات الإنترنت عبر الهاتف المحمول تعمل بسلاسة.

لكن عليك أن تقلق بشأن هذه الإعدادات ، لأن تثبيت إعدادات غير موثوق بها يمكن أن يعرض خصوصية بياناتك للخطر ، مما يسمح للمهاجمين عن بعد بالتجسس على اتصالات البيانات الخاصة بك ، حسبما أخبر فريق من الباحثين في الأمن السيبراني The Hacker News.

تقوم شركات الجوال بإرسال رسائل OMA CP (Open Mobile Alliance Client Provisioning) التي تحتوي على إعدادات APN ، وتكوينات الأجهزة الأخرى التي يحتاجها هاتفك لإعداد اتصال بالبوابة بين شبكة الهاتف المحمول لشبكة الجوال وخدمات الإنترنت العامة.

بالنسبة لإعدادات APN ، يتضمن التكوين حقلًا اختياريًا لتهيئة بروكسي HTTP يمكنه توجيه حركة مرور الويب الخاصة بك عبره ، لكن العديد من شركات الاتصالات تستخدم وكلاء بروكسيين لا يتطلبون تعيين هذا الحقل.

إلى جانب إعدادات الخادم الوكيل ، يمكن أن تتضمن رسائل توفير OMA CP أيضًا تكوينات لتغيير الإعدادات التالية على الهاتف عن بعد (OTA):

- خادم رسائل MMS ،

- عنوان الوكيل ،

- متصفح الصفحة الرئيسية والإشارات المرجعية ،

- خادم البريد ،

- خوادم الدليل لمزامنة جهات الاتصال والتقويم ، وأكثر من ذلك.

وفقًا لتقرير جديد ، تمت مشاركة Check Point مع The Hacker News ، يمكن لرسائل التوفير المصادق عليها بشكل ضعيف والتي تنفذها بعض الشركات المصنعة للأجهزة – بما في ذلك Samsung و Huawei و LG و Sony – أن تسمح للمتسللين عن بعد بخداع المستخدمين في تحديث إعدادات أجهزتهم باستخدام مهاجم ضار – خوادم بروكسي مسيطر عليها.

وهذا بدوره قد يسمح للمهاجمين باعتراض بعض اتصالات الشبكة التي يقوم بها الجهاز المستهدف بسهولة من خلال خدمة حامل البيانات الخاصة به ، بما في ذلك متصفحات الويب وعملاء البريد الإلكتروني المدمجين.

يقول الباحثون: "لا يتطلب الأمر سوى رسالة SMS واحدة للوصول الكامل إلى رسائل البريد الإلكتروني".

"في هذه الهجمات ، يمكن للعميل البعيد خداع المستخدمين لقبول إعدادات الهاتف الجديدة ، على سبيل المثال ، توجيه كل حركة المرور على الإنترنت لسرقة رسائل البريد الإلكتروني من خلال وكيل يسيطر عليه المهاجم."

"علاوة على ذلك ، قد يكون أي شخص متصل بشبكة خلوية هو الهدف من هذه الفئة من هجمات التصيد الاحتيالي ، مما يعني أنك لست مضطرًا لأن تكون متصلاً بشبكة Wi-Fi للحصول على بيانات بريدك الإلكتروني الخاص من قبل المهاجمين السيبرانيين."

ومع ذلك ، تمامًا كما في حالة إعداد وكيل لاتصال Wi-Fi ، لا يتم استخدام إعدادات الخادم الوكيل لشبكة بيانات الجوال من قبل كل تطبيق يقوم بتثبيت جهاز مستهدف. بدلاً من ذلك ، يعتمد ذلك على التطبيق الذي تم تصميمه لقبول الوكيل الذي تم تكوينه بواسطة المستخدم.

علاوة على ذلك ، لن يتمكن الخادم الوكيل من فك تشفير اتصالات HTTPS ؛ وبالتالي ، هذه التقنية مناسبة فقط لاعتراض الاتصالات غير الآمنة.

وقال سلافا ماكافيف ، الباحث الأمني في تشيك بوينت ، لصحيفة هاكر نيوز: "هذا تصنيف جديد تمامًا لهجمات التصيد الاحتيالي على رسائلنا الإلكترونية". "كان من الصعب تصنيف مشكلة عدم الحصانة في البداية لأنها مشكلة خصوصية عميقة. إنها على الأرجح أكثر هجمات التصيد الاحتيالي تقدمًا على رسائل البريد الإلكتروني التي رأيتها حتى الآن."

بالعودة إلى نقاط الضعف ، حدد الباحثون في Check Point الذين تم تحديدهم في مصادقة رسائل التزويد ، والمواصفات التي توصي بها معايير الصناعة لجعل توفير OTA آمنًا ، ولا يلزم الناقلين بمصادقة رسائل CP بشكل صحيح باستخدام USERPIN أو NETWPIN أو طرق أخرى.

نتيجةً لذلك ، لا يستطيع مستلم الرسالة (المستخدم المستهدف) التحقق مما إذا كانت رسالة OMA CP بالإعدادات الجديدة قد نشأت من مشغل شبكته أو من محتال ، مما يترك فرصة للمهاجمين لاستغلال هذا الضعف.

"أكثر خطورة ، يمكن لأي شخص شراء دونجل USB بقيمة 10 دولارات (إرسال رسائل وهمية OMA CP) وتنفيذ هجوم التصيد على نطاق واسع. معدات خاصة ليست مطلوبة لتنفيذ الهجوم" ، وأوضح الباحثون.

"إما أن تكون رسائل CP المخادعة مستهدفة بشكل ضيق ، على سبيل المثال ، تسبقها رسالة نصية مخصصة مصممة لخداع مستلم معين ، أو يتم إرسالها بالجملة ، على افتراض أن بعض المستلمين على الأقل ساذجون بما يكفي لقبول CP بدون تحدي أصالة ".

أبلغ الباحثون النتائج التي توصلوا إليها إلى بائعي هواتف Android المتأثرين في مارس 2019. وقد عالجت Samsung و LG المشكلة في إصدار الصيانة الأمنية لشهر مايو ويوليو على التوالي.

تخطط Huawei لإصلاح المشكلة في الجيل التالي من سلسلة Mate أو P smartphonesبينما رفضت شركة Sony الإقرار بالمشكلة ، قائلة إن أجهزة الهاتف المحمول الخاصة بهم تتبع مواصفات OMA CP.

حتى بعد الحصول على تصحيحات ، أوصى الباحثون المستخدمين بعدم الوثوق عمياء بالرسائل من شركات الجوال أو إعدادات APN المتوفرة على الإنترنت والتي تدعي أنها تساعد المستخدمين في حل المشاكل في خدمات شركة نقل البيانات.