لا يوجد تقرير حديث عن هجمات القرصنة على البنى التحتية الحيوية ، وهناك قصص نجاح معروفة ، مثل المستشفيات أو الشركات التي تزود الطاقة. ومع ذلك ، وفقًا لآخر التقارير ، تمكن المتسللون مؤخرًا من إغلاق بعض البنية التحتية الحيوية بنجاح.

نجح المتسللون في إغلاق بعض “البنية التحتية الحيوية”

لا يوجد تقرير حديث عن هجمات القرصنة على البنى التحتية الحيوية ، وهناك قصص نجاح معروفة ، مثل المستشفيات أو الشركات التي تزود الطاقة. هل ما زلت تتذكر Stuxnet؟ أهداف هذا التهديد الجديد متطابقة لكنها أكثر طموحًا وتدميرًا.

أظهر هذا التقرير الجديد ، حيث لم يتم الكشف عن معلومات الضحية ، أن له نتائج ونتائج أعلى بكثير. تشير المعلومات إلى أنها بنية حساسة وحاسمة في الولايات المتحدة ، وربما مرتبطة بصناعة الطاقة.

كانت بوابة هذا الهجوم هي محطة عمل الشركة ، حيث تم تشغيل برنامج Triconex ، المخصص لتكنولوجيا السلامة الصناعية والذي أنشأته شركة شنايدر إلكتريك. بعد العلم بالهجوم ، تم إرسال تنبيه مع توصيات السلامة للكيانات التي تستخدم Triconex.

برنامج Triton الصناعي الخبيث

للحصول على نواياهم ، استخدم المتسللون برنامجًا ضارًا يسمى Triton ، والذي تم اكتشافه فقط بعد حدوث عطل ، مما أدى إلى إيقاف إنتاج هذا الهيكل. هذا البرنامج الضار هو عمليًا إطار عمل تم تطويره للتفاعل مع وحدات التحكم في نظام Triconex Safety Instrumented System (SIS) المسؤولة عن العمليات الصناعية. عندما حاولت إعادة كتابة وحدة تحكم الأمان (وحدات تحكم SIS) ، تم عرض قيم غير صحيحة ، مما تسبب في إيقاف تشغيل النظام بسبب الحماية الأمنية.

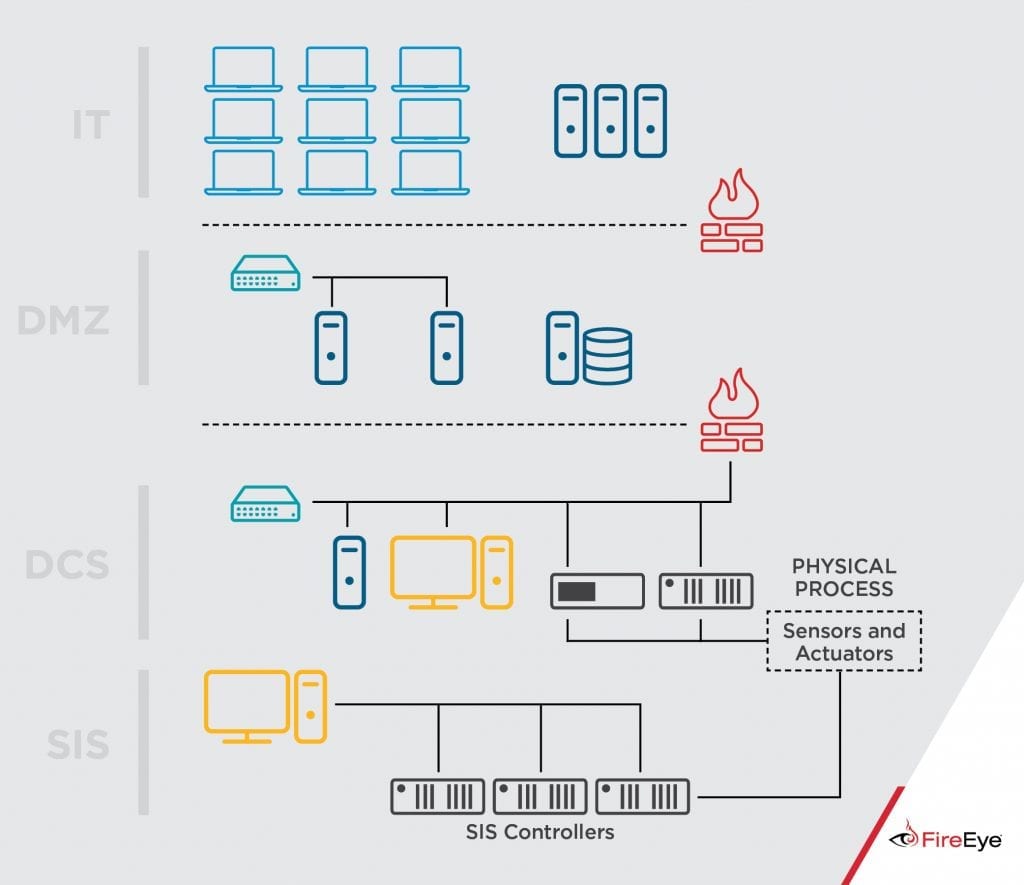

كما ترى من الرسم البياني التالي ، تمكن المتسللون من اختراق آليات الأمان والوصول إلى وحدات تحكم SIS. المنطقة المسماة نظام التحكم الموزع (DCS) ، بالإضافة إلى السماح بتفاعل المستشعرات والمشغلات مع وحدات تحكم SIS ، تتيح أيضًا الوصول عن بُعد لمراقبة العمليات الصناعية والتحكم فيها. للوصول عن بُعد ، عادةً ما تُستخدم محطات عمل المهندسين ، الموجودة في منطقة تكنولوجيا المعلومات (منطقة الشبكة الداخلية وغير المكشوفة مباشرةً للخارج) ، وكانت من جهاز تسبب في الهجوم.

مكونات الهجوم

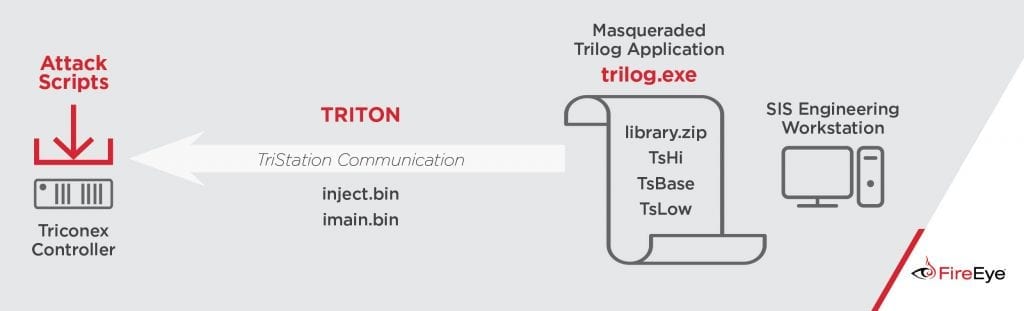

كما ذكرنا ، تم تثبيت البرنامج الضار TRITON على جهاز مهندس لديه Windows كنظام تشغيل. وهكذا تم تعميد البرنامج الضار ليتم الخلط بينه وبين التطبيق الشرعي المسمى Triconex Trilog. يُستخدم هذا التطبيق لتقييم السجلات وهو جزء من مجموعة أدوات TriStation. يتكون البرنامج الضار من برنامج نصي من نوع Python ، يتم تحويله إلى ملف تنفيذي يستخدم مكدس الاتصالات ، بدلاً من بروتوكول TriStation ، والذي يُستخدم لتكوين وحدات تحكم SIS. داخل ملف exe. (trilog.exe ، يمكننا العثور على مجموعة من المكتبات ، TsHi و TsBase و TsLow).

TsHi هي واجهة عالية المستوى تسمح للمهاجمين بتنفيذ الهجوم باستخدام إطار عمل TRITON. TsBase عبارة عن وحدة نمطية تحتوي على الوظيفة التي تستدعي TsHiT والتي تقوم عمليًا “بفك ترميز” نوايا المهاجم إلى وظائف تستخدم بروتوكول TriStation.

أخيرًا ، TsLow هي وحدة اتصالات إضافية تستخدم بروتوكول نقل UDP. تسمح لك هذه الوحدة بتقييم الاتصال بوحدات تحكم SIS ، والقدرة على اكتشاف عناوين IP الخاصة بها ، باستخدام وظيفة detection_ip. للقيام بذلك ، فإنه يستخدم بروتوكول ICMP.

إلى جانب الملف القابل للتنفيذ ، لا يزال هناك ملفان ثنائيان ، injection.bin (ملف به برامج ضارة) و imain.bin (بمنطق التحكم “الذي تم التلاعب به”).

هذا النوع من الهجوم له نية واضحة ، كما شوهد في الماضي في حالات أخرى ، وقد يكون الوصول إلى المعلومات الاستراتيجية السرية جزءًا من هدف أكثر تدميراً. هناك من يقول إن هذه الهجمات الأولى تحاول اختبار الأدوات وحتى معرفة ما إذا كان بإمكانهم التعلم بأنفسهم.

حسنا، ماذا تعتقد بشأن هذا؟ ما عليك سوى مشاركة آرائك وأفكارك في قسم التعليقات أدناه.