نعلم جميعًا جيدًا أنه في أكثر من مناسبة تحدثنا عن مخاطر تثبيت التطبيقات يدويًا عندما لا نعرف أصلها. ومع ذلك ، اكتشفت شركة أمنية مؤخرًا عيبًا يمكن لأي شخص من خلاله حقن برامج ضارة في تطبيقات Android دون تغيير التوقيعات.

يمكن للقراصنة إدخال البرامج الضارة في تطبيقات Android دون تغيير التوقيعات

تحدثنا في أكثر من مناسبة عن مخاطر تثبيت التطبيقات يدويًا عندما لا نعرف مصدرها. أصدرت GuardSquare ، وهي شركة مكرسة للأمن الرقمي ، تقريرًا يشرح نقطة ضعف جديدة تسمى Janus تسمح بإصابة التطبيقات بطريقة خفية للغاية.

عندما نقوم بتحديث أحد التطبيقات ، يتحقق Android من خلال عملية مقارنة التوقيع السابق بالتوقيع الجديد. إذا تطابقت ، يتم تثبيت الإصدار الجديد. يتجنب Janus هذه الخطوة الأمنية ويجعل من الممكن دمج تعليمات برمجية ضارة دون أن نلاحظ ذلك. ومع ذلك ، يمكننا أن نحافظ على هدوئنا تمامًا لمجرد نطاقه المحدود.

فشل بأرجل قصيرة جدا

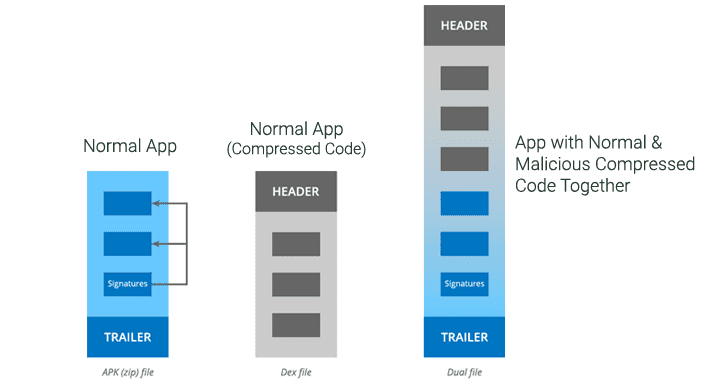

في Android ، يتكون التطبيق من ملف APK ، والذي نقوم أحيانًا بتنزيله ببساطة لتثبيت تطبيق يدويًا ، وهو في الأساس مستند مضغوط يحتوي على وحدات بت عشوائية في البداية ويحتوي لاحقًا على جميع ملفات وبيانات التطبيق. من ناحية أخرى ، لدينا ملف DEX ، والذي يعمل كمغزل ومستقل عن التحقق من التوقيع بحيث يمكنك تعديل وإضافة المحتوى.

وبالتالي ، يمكن تثبيته دون أن نلاحظ تطبيقًا مطابقًا للتطبيق الذي كنا نستخدمه قبل تحديثه ولكن مع بعض الوظائف الضارة التي لا يمكن رؤيتها بالعين المجردة. تم إرسال هذه الثغرة الأمنية إلى Google بواسطة GuardSquare في الصيف وتمت مراجعتها في نوفمبر ، ونشر الإشعار في نشرة أمان Android لشهر ديسمبر.

هل يجب أن نقلق بشأن هذه البرامج الضارة؟

ليس كثيرًا ، فنطاقه محدود للغاية ويجب أن تكون هناك ظروف خاصة جدًا لنا لكي نُصاب. بادئ ذي بدء: إذا كان لدينا هاتف محمول يعمل بنظام Android 7.0 Nougat وقمنا بتنزيل التطبيقات فقط من Google Play ، فلا داعي للقلق بشأن ذلك على الأقل.

لفترة طويلة ، استخدمت شركة Google العملاقة للتكنولوجيا نظام التوقيع v2 الذي يمنع Janus من العمل ، لذا فإن أي Android يقوم بتنزيل التطبيقات من متجر تطبيقات Google Play أو لديه هاتف محمول محدث بشكل معتدل يمكنه الاستمرار في استخدام التطبيقات كما كانت حتى الآن . على الرغم من علمنا بهذا الحكم في الوقت الحالي ، إلا أننا نرى أنه لا يوجد ما يدعو للقلق.

إذا كان لدينا هاتف محمول مع Marshmallow ونستخدم التطبيقات القديمة التي تستخدم مخطط التوقيع v1 للتحقق من التوقيعات. نحن نتحدث عن التطبيقات التي لم يتم تحديثها لفترة طويلة أو تم التخلي عنها من قبل منشئوها. إذا كنت تشك في أن لديك تطبيقًا من هذا النمط ، فكن حذرًا ولكن من المستبعد جدًا أن يمسك.

ماذا يحدث للصفحات حيث يمكننا تنزيل ملفات APK مثل APK Mirror؟

ما الذي يجب التحقق منه إذا كانوا قد اتخذوا تدابير لتصحيح هذه الثغرة الأمنية. في الحالة الملموسة لـ APK Mirror ، قاموا بمراجعة كل المحتوى بشكل شامل ويؤكد Artem ، مؤسسها ، أن كل شيء على ما يرام ولم يكن لديهم في الأصل أي تطبيق مع مخطط التوقيع v1.

إذن ، ما رأيك في هذه الثغرة الأمنية؟ ما عليك سوى مشاركة جميع آرائك وأفكارك في قسم التعليقات أدناه.