اكتشف باحثو الأمن السيبراني تهديدًا جديدًا ناشئًا لإنترنت الروبوتات يستفيد من الأجهزة الذكية المخترقة لشن هجمات “ رفض الخدمة الموزعة '' ، والتي من المحتمل أن تتسبب عند الطلب من خلال منصات تقدم خدمات DDoS مقابل التوظيف.

تعمل الروبوتات ، التي أطلق عليها باحثو Bitdefender ، اسم "dark_nexus" ، من خلال توظيف هجمات حشو الاعتماد ضد مجموعة متنوعة من الأجهزة ، مثل أجهزة التوجيه (من Dasan Zhone و Dlink و ASUS) ، ومسجلات الفيديو ، والكاميرات الحرارية ، لاختيارها في الروبوتات.

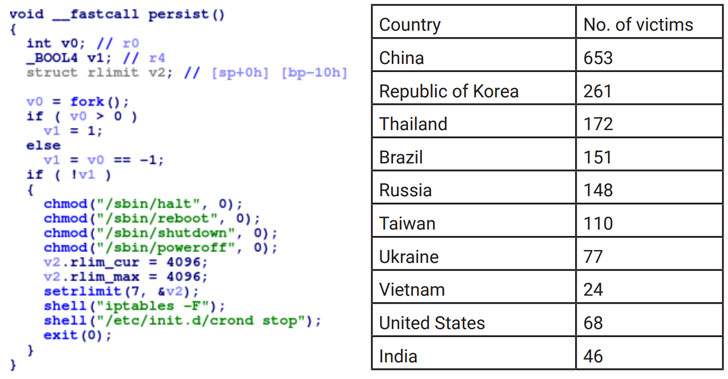

حتى الآن ، يضم dark_nexus ما لا يقل عن 1372 روبوت ، يعمل كوكيل عكسي ، يمتد عبر مواقع مختلفة في الصين وكوريا الجنوبية وتايلاند والبرازيل وروسيا.

وقال الباحثون: "في حين أنها قد تشترك في بعض الميزات مع شبكات إنترنت الأشياء المعروفة سابقًا ، فإن الطريقة التي تم بها تطوير بعض وحداتها تجعلها أكثر فاعلية وقوة". "على سبيل المثال ، يتم تجميع الحمولات لـ 12 بنية مختلفة لوحدة المعالجة المركزية ويتم تسليمها ديناميكيًا بناءً على تكوين الضحية."

الأدلة التي جمعتها Bitdefender تشير إلى اليونانية بصفته الفرد الذي يقف وراء تطوير dark_nexus ، وهو مؤلف مؤلف معروف لبوت نت سيئ السمعة لبيع خدمات DDoS على منصات التواصل الاجتماعي واستخدام YouTube قناة للإعلان عن قدراتها.

مستوحاة من الروبوتات المعروفة Qbot و Mirai

مع ملاحظة أوجه التشابه بين dark_nexus والبرامج الخبيثة المصرفية من Qbot و Mirai ، قال باحثو Bitdefender أن وحداتها الأساسية "أصلية في الغالب" وأنه يتم تحديثها بشكل متكرر ، حيث تم إصدار أكثر من 30 إصدارًا خلال الفترة من ديسمبر 2019 إلى مارس 2020 (الإصدارات 4.0 إلى 8.6).

وقال الباحثون "إن رمز بدء التشغيل للبوت يشبه رمز Qbot: يتفرع عدة مرات ويحجب عدة إشارات ويفصل نفسه عن المحطة".

"ثم ، في وريد Mirai ، يرتبط بمنفذ ثابت (7630) ، مما يضمن إمكانية تشغيل مثيل واحد من هذا البوت على الجهاز. يحاول الروبوت إخفاء نفسه بتغيير اسمه إلى" / bin / busybox. " ميزة أخرى مستعارة من Mirai هي تعطيل المراقبة من خلال مكالمات ioctl الدورية على الجهاز الظاهري ".

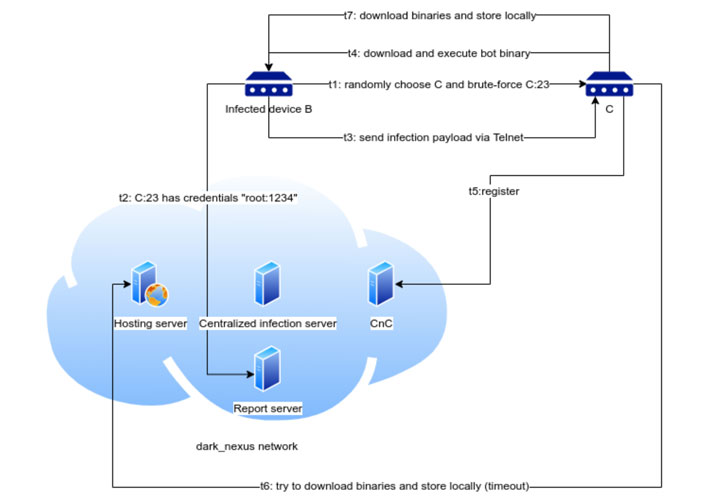

تتكون البنية التحتية من العديد من خوادم الأوامر والتحكم (C2) (شبكات التبديل (.) الصافي: 30047 amd thiccnigga (.) Me: 30047) ، والتي تصدر أوامر عن بعد إلى الروبوتات المصابة ، وخوادم التقارير التي تشارك البوتات التفاصيل حولها الخدمات الضعيفة (مثل الأجهزة المحمية بكلمات مرور افتراضية).

بمجرد نجاح هجوم القوة الغاشمة ، يسجل البوت إلى خادم C2 الذي يحدد بنية وحدة المعالجة المركزية للجهاز لنقل حمولة العدوى المخصصة عبر Telnet ، وتنزيل ثنائيات البوت ، ومكونات البرامج الضارة الأخرى من خادم الاستضافة (شبكات التبديل (.) الصافي: 80 ) ، وتنفيذها.

بالإضافة إلى ذلك ، تأتي بعض إصدارات البوت نت (4.0 إلى 5.3) مزودة بميزة وكيل عكسي تتيح للضحية التصرف كوكيل لخادم الاستضافة ، وبالتالي توجيه الجهاز المصاب لتنزيل وتخزين الملفات التنفيذية الضرورية محليًا بدلاً من الاضطرار إلى الاتصال إلى خادم الاستضافة المركزي.

ليس هذا كل شيء. يأتي dark_nexus مع أوامر الاستمرار التي تمنع الجهاز من إعادة التشغيل عن طريق إيقاف خدمة cron وإزالة الامتيازات للخدمات التي يمكن استخدامها لإعادة تشغيل الجهاز المذكور.

لاحظ Bitdefender أنه "يستخدم أيضًا تقنية تهدف إلى ضمان" التفوق "على الجهاز المخترق".

"بشكل فريد ، يستخدم dark_nexus نظام تسجيل استنادًا إلى الأوزان والعتبات لتقييم العمليات التي قد تشكل خطرًا. يتضمن هذا الاحتفاظ بقائمة من العمليات المدرجة في القائمة البيضاء ومعرفات معرف العملية الخاصة بها ، وقتل كل عملية أخرى تتجاوز العتبة (أكبر من أو تساوي 100) الشك ".

أجهزة إنترنت الأشياء الخاصة بك جاهزة للتأجير

تم ربط الروبوتات Mirai ، منذ اكتشافها في عام 2016 ، بعدد من هجمات DDoS واسعة النطاق. منذ ذلك الحين ، ظهرت العديد من المتغيرات من Mirai ، ويرجع ذلك جزئيًا إلى توفر رمز المصدر الخاص بها على الإنترنت.

وبالمثل ، شن مؤلفو Botnet هجمات بالقوة الغاشمة على مواقع WordPress لإدخال Qbot Banking Trojan وتنزيل برامج ضارة إضافية.

إن حقيقة أن dark_nexus مبنية على أسس Mirai و Qbot هي دليل على التكتيكات المتطورة لمشغلي الروبوتات والمتسللين عديمي الخبرة على حد سواء ، مما يسمح لهم بإضافة وظائف جديدة من خلال استغلال مجموعة متنوعة من نقاط الضعف في أجهزة إنترنت الأشياء سيئة الحماية وجمع جيوش الروبوتات الحديثة.

"باستخدام YouTube وخلص باحثو Bitdefender إلى أن مقاطع الفيديو التي تعرض بعضًا من أعماله السابقة وتنشر العروض في العديد من المنتديات الإجرامية الإلكترونية ، اليونانية. يبدو أن لدى Helios خبرة في مهارات البرمجيات الخبيثة الخاصة بإنترنت الأشياء ، وشحذها إلى حد تطوير الروبوتات dark_nexus الجديدة.