- انخرطت "DarkHotel" APT في عمليات التجسس السيبراني ضد الحكومة الصينية.

- أنشأ المتسللون سلسلة هجوم ذكية للغاية استنادًا إلى صفر يوم تم إصلاحه الآن.

- البرنامج المستغل هو Sangfor SSL VPN ، والذي تستخدمه الوكالات الصينية على نطاق واسع.

وبحسب ما ورد فإن "DarkHotel" ، وهي نفس مجموعة الممثلين التي يشتبه مؤخرًا في استهداف منظمة الصحة العالمية ، تستغل الآن صفر أيام في أدوات VPN لمهاجمة مختلف الوكالات الحكومية الصينية. DarkHotel هي APT شاركت سابقًا في عمليات جمع المعلومات الاستخبارية ، والتي استهدفت مجموعة واسعة من المجالات ، من مصنعي الإلكترونيات والأدوية إلى الدفاع العسكري ومقدمي خدمات إنفاذ القانون. لسنوات ، استخدمت شبكات الفنادق لمتابعة أهدافها البارزة (الرؤساء التنفيذيين ونواب الرئيس) أثناء سفرهم. هذه المرة ، يزعم أنهم يركزون على الوكالات الصينية وموظفيها.

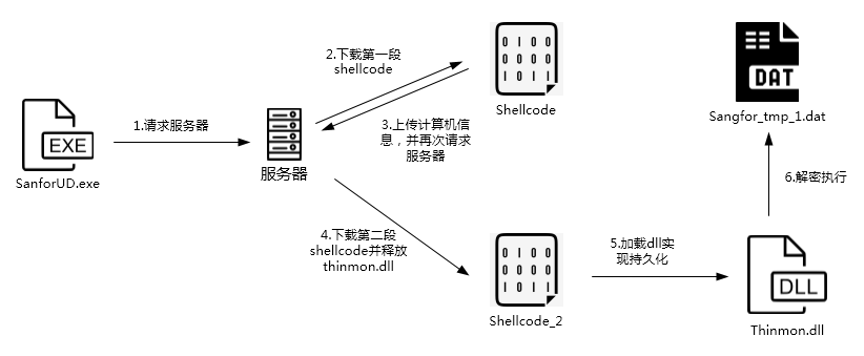

بحسب تقارير الخبير الأمني الصيني Qihoo 360 ، تستغل DarkHotel ثغرة يوم صفر في Sangfor SSL VPN ، وهو أفضل حل للوصول إلى شبكة المؤسسة لـ "Sangfor Technologies" التي تتخذ من شنتشن مقراً لها. ومن بين 200 خادم VPN تم اختراقها في هذه الحملة ، ينتمي العديد منها إلى الوكالات الحكومية في بكين وشنغهاي ، وكذلك السفارات الصينية في المملكة المتحدة والهند وإسرائيل وكوريا الشمالية والإمارات العربية المتحدة والمملكة العربية السعودية وإيطاليا وتايلاند وإندونيسيا وإيران وتركيا. تمكن الهاكرز من اكتشاف سلسلة هجوم جديدة أتاحت لهم الوصول إلى خوادم Sangfor VPN عن طريق استبدال "SangforUD.exe" بنسخة ضارة أنشأوها.

المصدر: Qihoo 360

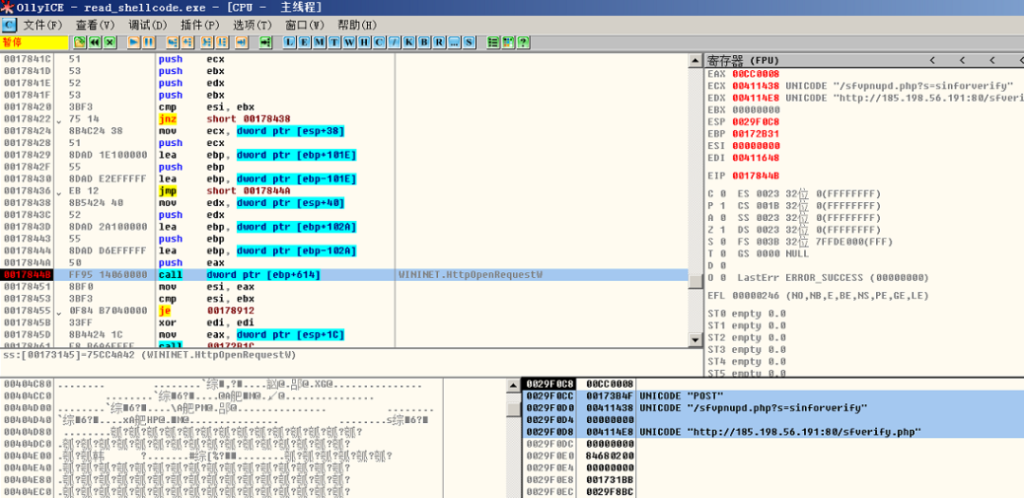

المصدر: Qihoo 360ثم دفعوا هذا الملف كتحديث لتطبيق Sangfor VPN لسطح المكتب ، والذي قام المستخدمون بتثبيته على أجهزة الكمبيوتر الخاصة بهم. ثم تمكن القراصنة من زرع باب خلفي للأجهزة المستهدفة وتنفيذ التعليمات البرمجية عبر كود القشرة الذي تم جلبه من السحابة. كما يشير باحثو Qihoo 360 ، فإن الهجوم بأكمله معقد للغاية ومخفي بشكل جيد. يحصل كود القشرة على معلومات النظام ويرسلها إلى خادم C2. في الوقت نفسه ، سيقوم الباب الخلفي بتثبيت مكونات DLL الضارة التي يمكنها القيام بأشياء مثل الاستيلاء على خدمة الطابعة على مستوى التسجيل.

المصدر: Qihoo 360

المصدر: Qihoo 360DarkHotel ، وهي APT يعتقد أنها نشأت من الشرق الأوسط ، تستغل بنشاط الوضع الحالي الذي تسبب في إهمال مسؤولي النظام. تستخدم البعثات الدبلوماسية أدوات VPN للاتصال عن بعد ، لذا فإن الأسرار ذات القيمة العالية تحلق حولها بأسعار غير مسبوقة في الوقت الحالي. ومن المثير للاهتمام ، أن المهاجمين ركزوا هجماتهم في إصدارات خادم Sangfor VPN القديمة جدًا ، والتي يعود تاريخها إلى عام 2014. وهذا يدل على الإهمال والغموض اللذين يدعمان عمليات "العمل عن بُعد" الحالية حتى على أعلى مستوى ، وكيف لقد وجد الوباء الجميع غير مستعدين ، باستثناء الجهات الخبيثة.