- شاركت APT41 في واحدة من أطول الحملات التي تم تسجيلها على الإطلاق.

- استخدم ممثلو التجسس الإلكتروني الصيني العديد من نقاط الضعف المنشورة للتنازل عن الأنظمة غير المصححة.

- في كثير من الحالات ، لم يستغرق الأمر سوى يومين لاستخدام دليل منشور على استغلال المفهوم.

لقد كان باحثو FireEye مراقبة النشاط مجموعة القرصنة الصينية APT41. وذكروا أنهم يرون واحدة من أطول الحملات وأكثرها إلحاحًا التي نشأت عنها على الإطلاق. بدأت APT41 نشاطها الأخير في 20 يناير 2020 ، وتم تدويرها من خلال ما مجموعه أربع نقاط ضعف ، واستغلالها بشكل فردي وبعد ذلك خلال فترات محددة. أما الدول المستهدفة فتشمل القائمة أستراليا وكندا والدنمارك وفنلندا وفرنسا والهند وإيطاليا واليابان وماليزيا والمكسيك والفلبين وبولندا وقطر والمملكة العربية السعودية وسنغافورة والسويد وسويسرا والإمارات والمملكة المتحدة والمملكة المتحدة. الولايات المتحدة الأمريكية.

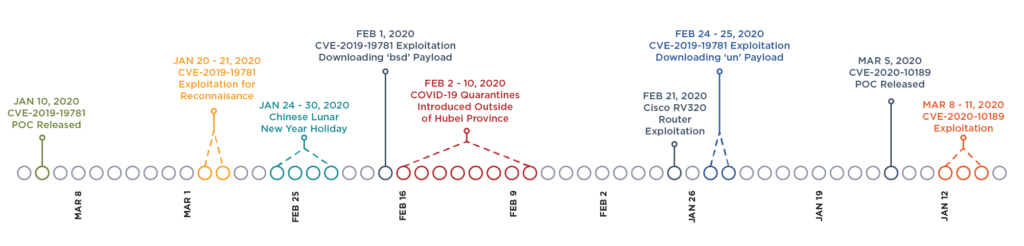

في ما يلي ملخص للجدول الزمني للهجمات:

- 20 – 21 يناير: استغلال CVE-2019-19781. هذا خلل في أجهزة تحكم تسليم تطبيق Citrix وأجهزة Citrix Gateway ، والتي أصبحت معروفة في 17 ديسمبر 2019. تم إصدار PoC لهذه الثغرة الأمنية في 10 يناير 2020.

- 1 فبراير: استغلال CVE-2019-19781. هذه المرة ، لم تقتصر المجموعة على أنشطة الاستطلاع. لقد عملوا مع حمولات فعلية هذه المرة ، وزرعوا أبوابًا خلفية على الأنظمة المخترقة ، ونفذوا أوامر الاستغلال.

- 21 فبراير: استغلال CVE-2019-1653 و CVE-2019-1652. يمكّن هذان العيبان تنفيذ التعليمات البرمجية عن بُعد مقابل أجهزة التوجيه Cisco RV320 و RV325. استخدمت المجموعة وحدة Metasploit التي تجمع بين الثغرات الأمنية في استغلال واحد.

- 24 – 25 فبراير: استغلال CVE-2019-19781. آخر مرة ، استخدمت المجموعة حمولة "bsd". هذه المرة ، استخدموا جلب FTP لتنزيل الحمولة "un".

- 8 – 11 مارس: استغلال CVE-2020-10189. هذه ثغرة يوم صفر في Zoho ManageEngine ، والتي تم إصدار PoC لها في 5 مارس 2020. استخدمت المجموعة شكلين مختلفين من نشر الحمولة وتم تشغيلها بشكل عام. في كلتا الحالتين ، استخدموا محمل Cobalt Strike BEACON.

المصدر: FireEye

المصدر: FireEyeما أصبح واضحًا مما سبق هو أن APT41 تستخدم كود PoC (إثبات المفهوم) المتاح للجمهور لشن هجماتهم ، ولا يستغرق الأمر سوى يومين للمشاركة في هذا النشاط. هذا يعني أن مسؤولي النظام لديهم وقت محدود للتحديث ، مما يثبت مدى أهمية ترقية برنامجك على الفور عند نشر PoC بشكل عام.

في جميع الحالات المذكورة أعلاه ، تمكنت APT41 من اختراق الأنظمة الضعيفة التي لم يتم تحديثها. بصرف النظر عن ذلك ، من الجدير بالذكر أن APT41 تستخدم الآن البرامج الضارة "الجاهزة" مثل Cobalt Strike و Metepreter. يثبت أن هذه الأدوات مفيدة ومتنوعة في الوقت الحاضر ، حيث أن مجموعات مثل APT41 ماهرة بما يكفي لتطوير واستخدام أدواتها المتطورة الخاصة.